メインコンテンツへスキップ認可コードフロー(OAuth 2.0 RFC 6749のセクション4.1で定義)では、認可コードがトークンと交換されます。

アプリケーションの認証方法が交換され、セキュリティ保護が必要であるため、このフローは機密アプリケーション(通常のWebアプリケーションなど)専用です。

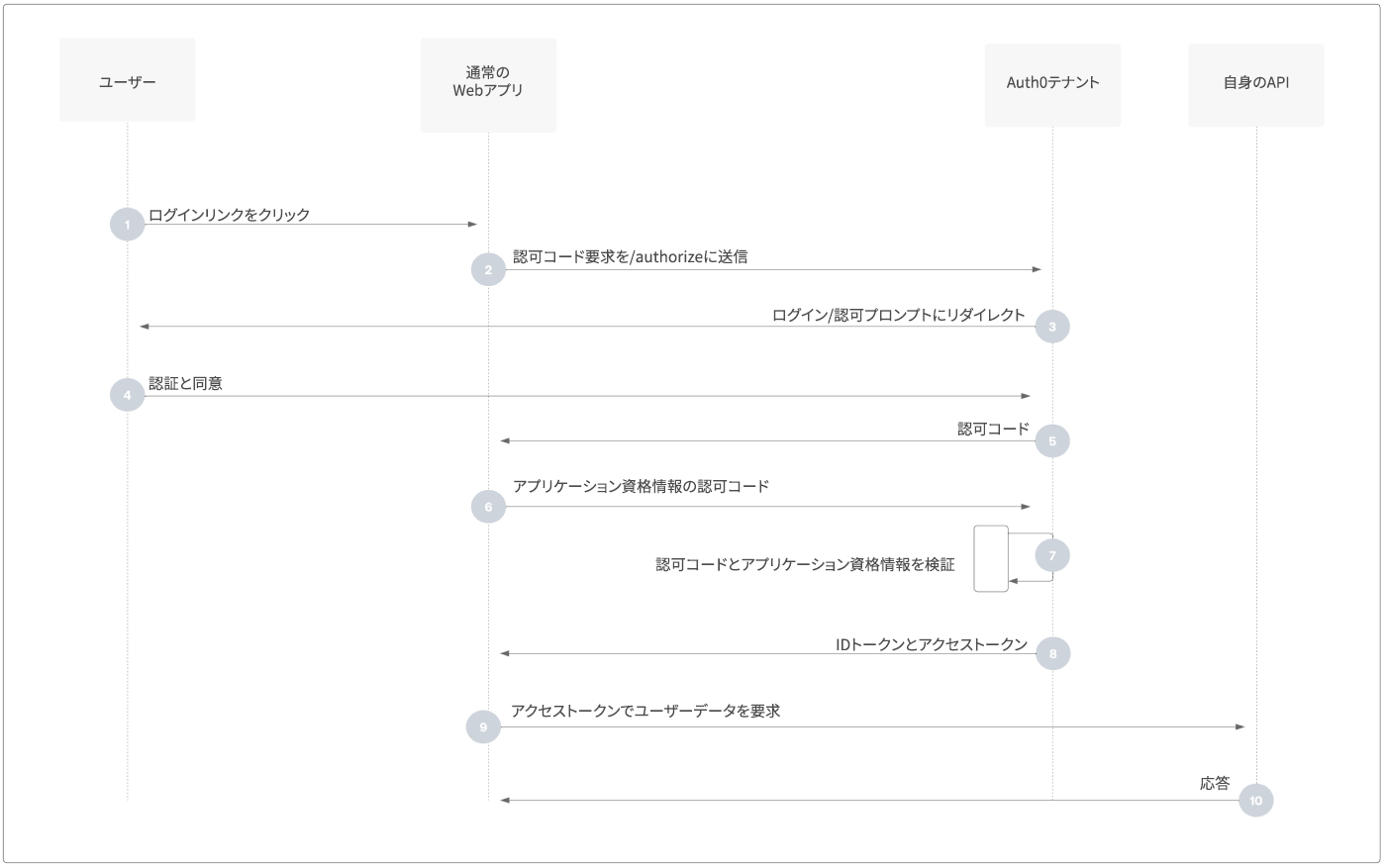

認可コードフローの動作

- ユーザーがアプリケーションで [Login(ログイン)] を選択します。

- Auth0のSDKがユーザーをAuth0の認可サーバー(

/authorizeエンドポイント)にリダイレクトします。

- Auth0の認可サーバーがユーザーをログインにリダイレクトして、認可を促します。

- ユーザーは構成されたログインオプションの1つを使用して認証を行い、Auth0がアプリケーションに与える許可をリストした同意画面が表示されることもあります。

- Auth0認可サーバーが、1回限り有効の認可コードを添えて、ユーザーをリダイレクトでアプリへ戻します。

- Auth0のSDKが認可コード、アプリケーションのクライアントID、およびアプリケーションの資格情報(クライアントシークレットや秘密鍵JWTなど)をAuth0の認可サーバー(

/oauth/tokenエンドポイント)に送信します。

- Auth0の認可サーバーは認可コード、アプリケーションのクライアントID、アプリケーションの資格情報を検証します。

- Auth0の認可サーバーが、IDトークンとアクセストークン(リフレッシュトークンは任意)を含めて応答します。

- アプリケーションがアクセストークンを使用してAPIを呼び出し、ユーザーについての情報にアクセスします。

- APIが要求データで応答します。

認可コードフローの実装方法

認可コードフローを手軽に実装するには、通常のWebアプリのクイックスタートを使用します。

別の方法として、Authentication APIを使用して認可コードフローを実装することもできます。詳細については、「認可コードフローを使用してログインを追加する」または「認可コードフローを使用してAPIを呼び出す」をお読みください。

もっと詳しく